코인텔레그래프, 토큰 터미널 등 유명 암호화폐 브랜드를 사칭한 사기꾼들이 정교한 이메일 피싱 작전을 통해 의심하지 않는 피해자들로부터 약 60만 달러를 가로챘습니다.

사기범들은 가짜 에어드랍 캠페인을 통해 사용자를 함정으로 유인하여 거액의 금전적 이득을 취했습니다.

유명 암호화폐 브랜드 뒤에 숨겨진 이메일 사기

익명의 온체인 탐정인 ZachXBT는 이 사기로 10시간도 채 되지 않아 60만 달러에 가까운 금액이 모였다고 밝혔습니다. 얼마 지나지 않아 블록체인 분석 회사인 난센은 사기범들이 약 52만 달러의 이더리움(ETH) 을 레일건의 믹서에 이체했다고 보고했습니다. 이는 자금의 출처를 숨기려는 노력을 시사합니다.

범죄자들이 평판이 좋은 회사를 사칭하여 개인 정보를 빼내는피싱 사기가 이번 작전의 핵심이었습니다. 범죄자들은 코인텔레그래프, 토큰 터미널, 월렛 커넥트, 디파이의 커뮤니케이션을 가장한 이메일을 보냈습니다. 이 수법을 통해 공격자들은 사용자를 설득력 있게 속일 수 있었습니다.

더 읽어보기: 사기를 폭로하는 암호화폐 탐정, ZachXBT는 누구인가요?

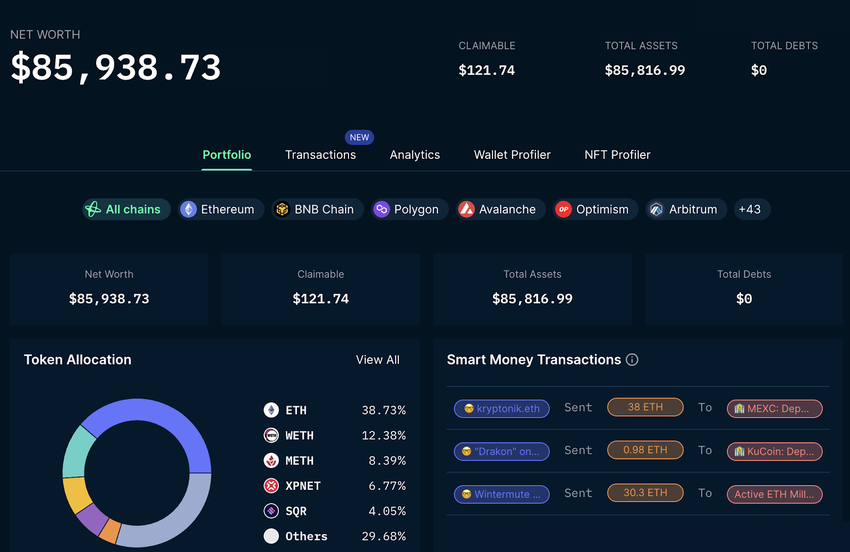

난센의 분석에 따르면 도난당한 자금이 처음 입금된 주소에 약 280개의 다른 토큰에 분산되어 85,000달러 이상이 남아 있었습니다.

이 사건은 솔라나의 유동성 스테이킹 프로토콜을 사용하는 얼리 어답터에게 평균 10,000달러를 지급하며 암호화폐 커뮤니티를 흥분시켰던 JITO 토큰 에어드랍에 이어 발생한 사건입니다. 이 사기는 에어드랍에 대한 관심이 높아진 것을 이용했으며, 모든 피싱 이메일이 유사한 사기 수법을 홍보했습니다.

사기범들은 암호화폐 시장을 겨냥한 이메일 서비스 제공업체인 MailerLite를 통해 피싱 공격을 조직적으로 진행했습니다. 지원팀 직원이 실수로 공격자에게 MailerLite의 내부 시스템에 대한 액세스 권한을 제공한 후 침해가 발생했습니다. 공격자들은 비밀번호를 재설정하고 무단으로 제어권을 획득한 후 특히 암호화폐 관련 계정에 집중했습니다.

메일러라이트는 117개의 계정이 유출되었으며, 이 중 일부는 추가 피싱 캠페인을 시작하는 데 사용되었다고 보고했습니다.

“공격자들은 액세스 권한을 얻은 후 관리자 패널에서 특정 사용자의 비밀번호 재설정을 실행하여 무단 제어 권한을 더욱 강화했습니다. 이 정도의 접근 권한으로 사용자 계정을 사칭할 수 있었습니다. 오로지 암호화폐 관련 계정에만 집중했습니다.” 메일러라이트는 이렇게 말했습니다.

더 읽어보기: 주의해야 할 가장 일반적인 암호화폐 사기 15가지

메일러라이트는 침해 사고 이후 문제를 해결하고 해커가 사용한 액세스 방법을 종료했으며 내부 프로세스와 보안 교육을 강화하기로 약속했습니다.