북한과 연계된 위협 행위자가 소셜 엔지니어링 전략을 강화하고 있습니다. 구글 만디언트(Mandiant) 팀의 최신 보고서에 따르면, 이 그룹은 암호화폐를 겨냥한 해킹에 AI 기능을 활용한 속임수를 결합하고 있습니다.

이번 작전은 디지털 자산 부문을 노리는 국가 연계 사이버 활동의 지속적인 진화를 보여줍니다. 2025년에 이러한 활동이 크게 증가했습니다.

가짜 줌 콜…암호화폐 기업 악성코드 공격

최신 보고서에서 만디언트(Mandiant)는 암호화폐 분야 핀테크 기업을 겨냥한 침해 사건을 조사했습니다. 이 공격은 UNC1069로 지목됐습니다. UNC1069는 최소 2018년부터 활동해 온 단체로, 북한과 연계된 금전적 목적의 위협 그룹입니다.

“만디언트는 이 위협 행위자가 전술, 기술, 절차(TTPs), 도구, 표적을 발전시키는 모습을 관찰했습니다. 최소 2023년부터 이 그룹은 대상 범위를 전통 금융에서 웹3 산업, 즉 중앙화 거래소(CEX), 금융기관의 소프트웨어 개발자, 첨단 기술기업, 벤처 캐피탈 펀드 소속 인물 등으로 전환했습니다.” – 만디언트(Mandiant) 보고서

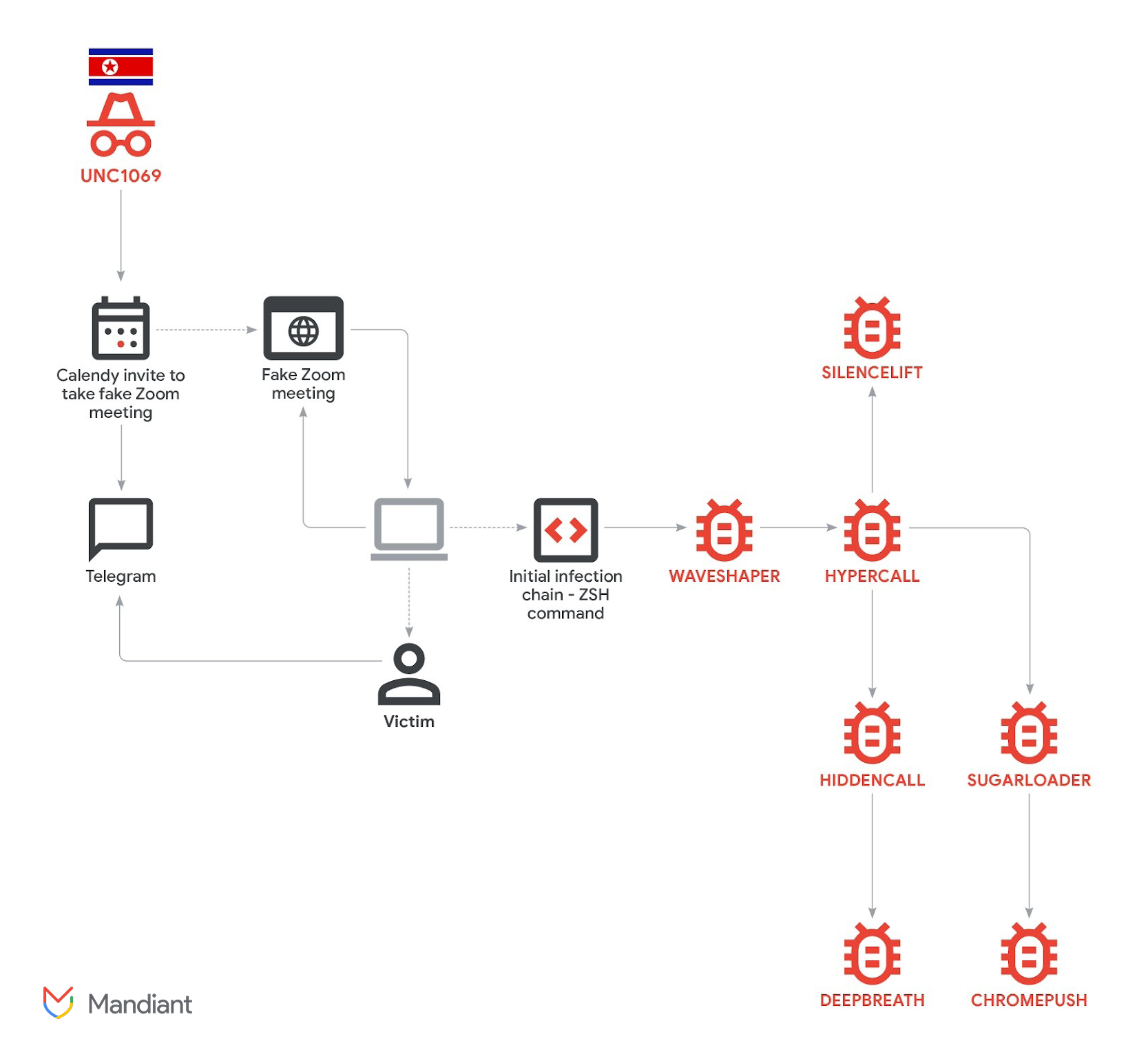

조사관들에 따르면, 침해는 암호화폐 업계 임원이 사용하는 텔레그램 계정이 탈취되면서 시작됐습니다. 공격자는 탈취된 프로필을 이용해 피해자에게 접근했습니다. 신뢰를 쌓은 후, 화상 미팅을 하자는 캘렌들리(Calendly) 초대장을 보냈습니다.

미팅 링크는 피해자를 위협 행위자가 관리하는 인프라에 호스팅된 가짜 줌(Zoom) 도메인으로 유도했습니다. 통화 중에 피해자는 다른 암호화폐 기업 CEO의 딥페이크 영상으로 보이는 장면을 목격했다고 보고했습니다.

“만디언트는 이번 사안에서 AI 모델이 사용됐음을 독자적으로 입증할 수 있는 포렌식 증거를 확보하지 못했으나, 보고된 속임수는 과거에도 유사한 특징으로 공개된 사건과 비슷하며 해당 사례들에서도 딥페이크가 사용된 것으로 추정됩니다.” – 만디언트(Mandiant) 보고서

공격자는 미팅에서 오디오 문제인 듯한 인상을 주어 다음 단계를 정당화했습니다. 피해자에게 자신의 기기에서 문제해결 명령어를 실행하도록 안내했습니다.

이 명령어들은 macOS와 윈도우 시스템 모두에 맞춤화되어 있었습니다. 명령어가 실행되면 비밀리에 감염 단계가 시작되고, 여러 종류의 악성코드가 설치됐습니다.

만디언트(Mandiant)는 침해 과정에서 7가지의 독립적인 악성코드 계열이 설치된 것을 확인했습니다. 해당 도구들은 키체인 인증정보 탈취, 브라우저 쿠키와 로그인 데이터 추출, 텔레그램 세션 정보 접근, 기타 민감 파일 수집 등에 목적을 두고 설계됐습니다.

조사관들은 목표가 두 가지라고 평가했습니다. 암호화폐 탈취 가능성을 높이고, 미래의 소셜 엔지니어링 공격에 사용할 데이터를 수집하는 것입니다.

조사 결과, 한 명의 피해자 시스템에 이례적으로 많은 도구가 투입된 것으로 드러났습니다. 이는 탈취된 개인으로부터 최대한 많은 정보를 수집하기 위한 표적화된 공격임을 시사합니다.

이번 사건은 개별적 사례가 아니라 더 광범위한 패턴의 일부입니다. 2025년 12월, BeInCrypto 보도에 따르면 북한 연계 행위자는 허위 줌(Zoom) 및 마이크로소프트 팀즈(Microsoft Teams) 미팅에서 신뢰 받는 업계 인사를 사칭해 3억 달러 이상을 탈취했습니다.

연중 활동 규모는 더욱 두드러졌습니다. 2025년 한 해 동안 북한 위협 그룹은 디지털 자산 20억 2천만 달러를 탈취했습니다. 전년 대비 51% 증가한 수치입니다.

체이널리시스(Chainalysis)는 온체인상에서 AI 서비스 제공업체와 연결된 사기 군집이 그렇지 않은 군집보다 훨씬 더 높은 운영 효율성을 보인다고 밝혔습니다. 해당 업체는 이 동향이 앞으로 AI가 대부분 사기 작업의 표준 수단이 될 것임을 시사한다고 분석합니다.

AI 도구가 더욱 고도화되고 접근성이 높아지면서, 정교한 딥페이크 제작은 그 어느 때보다 쉬워졌습니다. 앞으로 암호화폐 업계가 이러한 고차원 위협에 신속히 대응하며 보안을 강화할 수 있을지 주목됩니다.