사이버 보안 회사 슬로우미스트는 북한에 기반을 둔 것으로 추정되는 해커 집단인 라자루스 그룹이 링크드인(LinkedIn)에서 펜부시(Fenbushi) 캐피털의 파트너를 사칭한 정교한 피싱 작전을 발견했습니다.

이 계획은 직원의 액세스 권한을 악용하여 소중한 암호화폐 자산을 훔치는 것을 목표로 했습니다.

라자루스 그룹의 피싱 공격 확대

2015년부터 상하이에 본사를 둔 블록체인 벤처 캐피털인 펜부시 캐피털은 여러 대륙에 걸쳐 혁신적인 프로젝트를 지원하는 데 앞장서 왔습니다. 금융 및 의료와 같은 산업을 재편하는 데 있어 이 회사의 이름과 명성은 악의적 행위자들에게 매력적인 전선이 되었습니다.

23pds라는 가명을 사용하는 SlowMist의 최고 정보 보안 책임자에 따르면, 라자루스 그룹은 LinkedIn에서 펜부시 캐피탈 파트너로 가장한 가짜 신분을 만들었습니다. 이들은 투자 기회나 컨퍼런스에서의 네트워킹을 가장하여 잠재적 표적과 접촉하는 방안을 모색했습니다.

자세히 읽어보세요: “솔라나 토큰 프리세일 50%가 악의적 가짜 토큰이었다”

“링크드인에서 가짜 펜부시 캐피털에 대한 라자루스 공격을 조심하세요!” 23pds가 경고했습니다.

지난주 슬로우미스트는 이미 비슷한 경고를 한 바 있습니다. 이 회사는 라자루스 그룹이 현재 링크드인을 통해 개인을 표적으로 삼아 멀웨어를 통해 직원의 권한이나 자산을 탈취하고 있다는 사실을 발견했습니다.

공격 방식은 체계적으로 기만적이었습니다. 먼저 해커들은 LinkedIn을 통해 고위급 임원이나 인사 담당자에게 접근했습니다. 이들은 리액트 또는 블록체인 개발에 특화된 구직자로 위장했습니다.

그런 다음 의심하지 않는 직원들에게 코딩 저장소를 보고 자신의 실력을 입증하는 코드를 실행하도록 유도했습니다. 하지만 이 코드는 시스템 보안을 손상시키고 무단 액세스를 용이하게 하도록 설계된 악의적인 코드였습니다.

라자루스 그룹이 LinkedIn을 활동 도구로 사용한 것은 이 전략이 처음은 아닙니다. 2023년 7월에 발생한 주목할 만한 사건으로, 에스토니아 코인스페이드의 프로그래머가 악성 파일을 다운로드하도록 속아 넘어간 사건이 있었습니다.

이 사건은 비디오 링크를 통한 면접을 가장한 상황에서 발생했습니다. 이 보안 허점으로 인해 코인스페이드는 3,700만 달러라는 엄청난 금액을 도난당했습니다.

“공격 자체는 매우 신속했습니다. 그들은 전문가들입니다.”라고 코인스페이드의 공동 설립자인 파벨 카슈바는 말합니다.

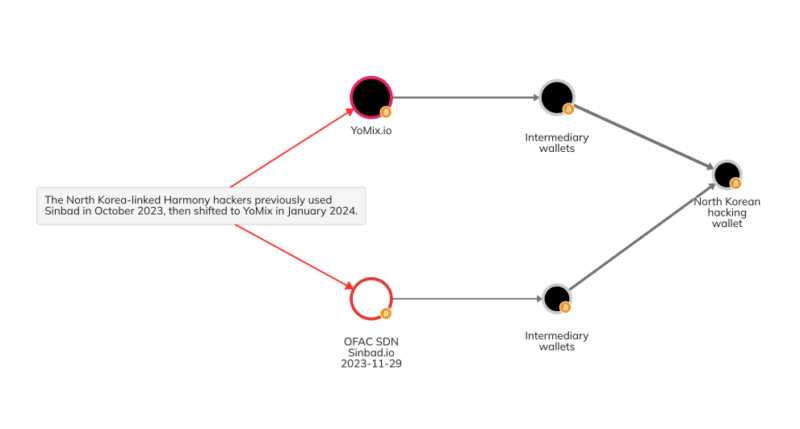

체인널리시스의 추가 분석은 라자루스 같은 그룹이 훔친 자금을 세탁하는 방법을 조정하고 개선했음을 보여줍니다. 북한 해커들은 신밧드와 같은 인기 있는 믹서가 중단되고 토네이도 캐시가 제재된 이후 새로운 기술로 전환했습니다.

이제 그들은 비트코인 기반 믹서인 요믹스(YoMix)를 사용하여 거래를 은폐하고 있습니다.

더 읽어보기: 2024년 토네이도 캐시를 대체할 상위 7가지 대안

라자루스 그룹은 체인 호핑과 크로스 체인 브릿지와 같은 고급 세탁 기술을 사용하여 전략을 지속적으로 강화해 왔습니다. 이들은 탐지를 피하고 불법 활동에서 추출한 가치를 극대화하는 것을 목표로 합니다.

비인크립토 웹사이트에 포함된 정보는 선의와 정보 제공의 목적을 위해 게시됩니다. 웹사이트 내 정보를 이용함에 따라 발생하는 책임은 전적으로 이용자에게 있습니다.

아울러, 일부 콘텐츠는 영어판 비인크립토 기사를 AI 번역한 기사입니다.