미국 연방수사국(FBI), 사이버보안 및 인프라 보안국(CISA), 네덜란드 국가사이버보안센터(NCSC-NL), 유로폴의 유럽 사이버범죄센터(EC3)가 아키라(Akira) 랜섬웨어에 대한 공동 경고를 발표했습니다.

이 그룹은 2023년 3월 이후 주로 북미, 유럽, 호주에서 250개 이상의 기업과 중요 인프라 기관을 공격한 혐의를 받고 있습니다.

아키라의 진화 및 공격 기법

2024년 1월 1일 기준으로 아키라 공격자들은 약 4,200만 달러 규모의 자금을 훔친 것으로 추정됩니다. 이들은 다양한 산업을 표적으로 삼아 전 세계 조직에 심각한 우려를 불러일으키고 있습니다.

처음에 C++로 작성된 아키라는 애초 확장자가 .akira인 파일을 암호화했습니다. 하지만 변형된 형태가 등장했습니다. 2023년 8월부터 이 그룹은 암호화된 파일에 .powerranges 확장자를 추가한 Rust 기반 메가조드(Megazord) 랜섬웨어를 배포했습니다. 이제 일부 공격은 메가조드와 아키라 변종을 모두 배포하여 더 큰 효과를 노리고 있습니다.

자세히 읽어보세요: 2024년 주요 암호화폐 사기

FBI와 사이버 보안 연구자들은 아키라의 초기 접근 방법을 추적했습니다. 일반적으로 이들은 다단계 인증(MFA)이 없는 Cisco VPN 서비스의 알려진 취약점을 악용합니다. 또한 원격 데스크톱 프로토콜, 스피어 피싱, 손상된 자격 증명을 통해 네트워크에 진입합니다.

네트워크에 침투한 공격자는 지속성을 유지하기 위해 새 도메인 계정을 만듭니다. 그런 다음 미미카츠와 같은 크리덴셜 스크래핑 툴을 활용하여 권한을 상승시킵니다. 시스템 정찰 및 도메인 컨트롤러 식별은 기본 Windows 명령과 함께 SoftPerfect 및 Advanced IP Scanner와 같은 도구를 사용하여 수행됩니다.

공격자들은 손상된 네트워크에 걸친 이동을 실행하기 전에 보안 소프트웨어를 비활성화하는 경우가 많습니다. 파워툴은 탐지를 피하기 위해 안티바이러스 프로세스를 끄는 것이 관찰되었습니다.

공격자들은 또 민감한 데이터를 훔치기 위해 FileZilla, WinSCP, 클라우드 스토리지 서비스와 같은 유출 도구를 광범위하게 사용합니다. 이들은 AnyDesk, RustDesk, Cloudflare 터널을 통해 명령 및 제어 채널을 구축합니다.

공격자들은 이중 갈취 모델에 따라 데이터를 훔친 후 시스템을 암호화합니다. 이들의 랜섬노트에는 고유 코드와 연락을 위한 .onion URL이 포함되어 있습니다. 이들은 초기 몸값을 명시하지 않고 피해자가 협상에 응하도록 압박합니다.

‘몸값'(랜섬)은 위협 행위자가 제공한 암호화폐 지갑 주소로 비트코인으로 지불됩니다.

또한, FBI 보고에 따르면 아키라 위협 행위자들은 추가적인 압박을 가하기 위해 토르 네트워크에 유출된 데이터를 공개하겠다고 협박하고, 일부 경우에는 피해 기업에 전화를 걸기도 했습니다.

FBI, CISA, EC3 및 NCSC-NL은 아키라 위협 행위자의 시스템 및 네트워크 검색 기술에 대한 포괄적인 권장 사항을 발표했습니다. 이러한 완화 조치를 구현하면 공격 성공 위험을 크게 줄일 수 있습니다.

“완화 조치를 적용하는 것 외에도 FBI, CISA, EC3, NCSC-NL은 이 권고안에서 MITRE ATT&CK for Enterprise 프레임워크에 매핑된 위협 행위에 대해 조직의 보안 프로그램을 실행, 테스트 및 검증할 것을 권장합니다.”라고 CISA는 보고서에 썼습니다.

자세히 읽어보세요: 암호화 보안의 5대 결함 및 이를 피하는 방법

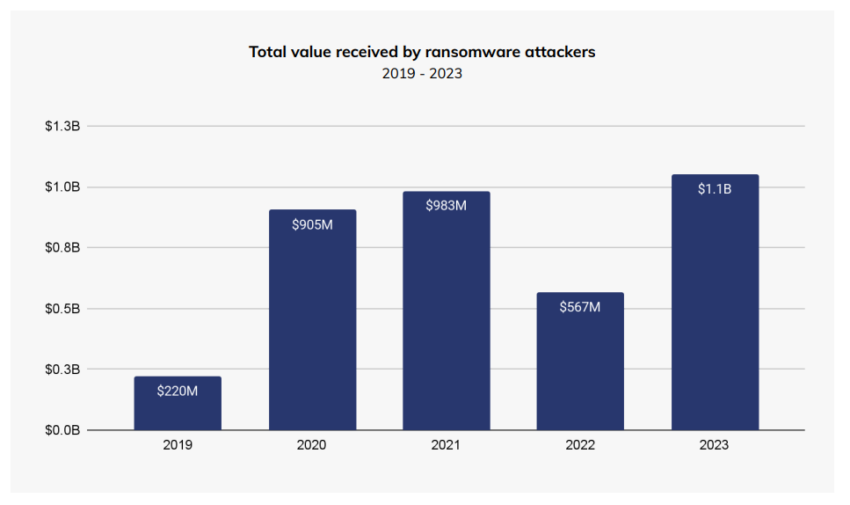

2024년 2월 체이널리시스(Chainalysis) 보고에 따르면 2023년에 랜섬웨어 공격이 강화되어 피해자들로부터 10억 달러가 갈취당했습니다. 이는 증가하는 사이버 위협과 조직이 사이버 방어를 강화해야 할 필요성을 보여줍니다.

Trusted

비인크립토 웹사이트에 포함된 정보는 선의와 정보 제공의 목적을 위해 게시됩니다. 웹사이트 내 정보를 이용함에 따라 발생하는 책임은 전적으로 이용자에게 있습니다.

아울러, 일부 콘텐츠는 영어판 비인크립토 기사를 AI 번역한 기사입니다.