이스라엘-이란 전쟁이 이번 주에 온체인으로 옮겨졌습니다. 친이스라엘 해커 그룹인 곤제쉬케 다란데(Gonjeshke Darande)가 이란의 최대 암호화폐 거래소인 노비텍스(Nobitex)를 해킹하여 약 9000만달러를 탈취했습니다.

이 그룹은 이후 모든 자금을 소각하며, 이 해킹을 이란이 암호화폐를 통해 제재를 회피하는 것을 방해하려는 정치적 동기로 설명했습니다. 이 해커집단은 도대체 누구일까요?

신비로운 ‘프레데터리 스패로우’ 모든 것

Gonjeshke Darande, 또는 Predatory Sparrow는 매우 정교하고 정치적으로 동기 부여된 사이버 공격 그룹입니다. 보안 분석가와 정부 관계자들은 이들이 이스라엘과 강한 연관이 있다고 믿고 있습니다.

이들의 공격은 주로 이란의 인프라, 금융 시스템 및 정부 관련 기관을 대상으로 합니다.

이스라엘은 공식적으로 Gonjeshke Darande의 작전에 대한 책임을 인정하지 않았지만, 보안 회사와 정보 커뮤니티는 이 그룹을 이스라엘과 관련이 있다고 널리 보고 있습니다.

이는 그들의 목표, 방법 및 명백한 정치적 메시지 때문입니다.

‘Gonjeshke Darande’ 이름의 의미

- “Gonjeshke Darande”는 페르시아어로 “Predatory Sparrow“를 의미합니다.

- 이 용어는 작고 강력한 새가 갑작스러운 공격을 할 수 있는 능력을 상징하며, 갑작스럽고 목표 지향적인 사이버 공격을 수행하는 해커 그룹에 적합한 비유입니다.

- 그들이 이란 이름을 선택한 것은 이란의 사이버 보안 방어를 조롱하고 이란 정권에 상징적인 메시지를 직접 전달하기 위한 것으로 보입니다.

곤제쉬케 다란데 관련 사이버 공격 역사

Gonjeshke Darande는 비교적 짧지만 중요한 사이버 작전의 역사를 가지고 있으며, 주로 이란의 인프라와 금융 시스템을 대상으로 합니다:

2025년 6월, 노빗텍스 코인 거래소 공격

BeInCrypto에 따르면, 이 그룹은 이란의 주요 암호화폐 거래소인 Nobitex를 해킹했습니다.

자금은 반 IRGC(이슬람 혁명 수비대) 메시지가 담긴 지갑으로 이체되어 암호화폐가 영구적으로 접근 불가능하게 되었습니다.

또한, Nobitex는 서방에서 자금 세탁 및 제재 회피에 연루된 것으로 의심받았습니다.

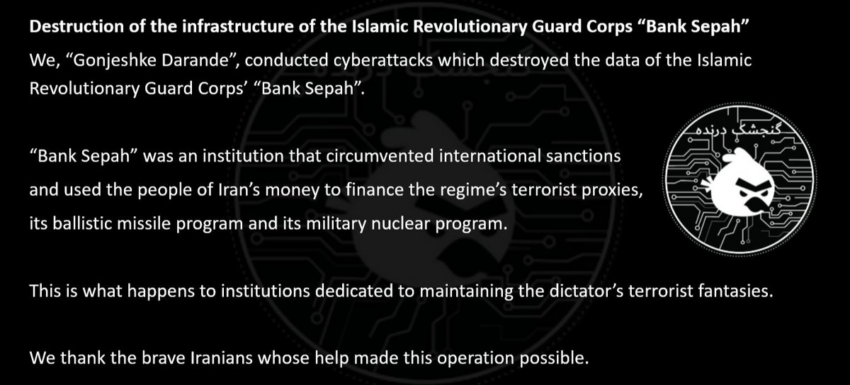

2025년 5월, 세파 은행 공격

Nobitex 공격 직전, Gonjeshke Darande는 세파은행(Bank Sepah)의 시스템을 침해했습니다. 세파는 이란에서 가장 오래된 국영 은행입니다.

더욱 주목할 만한 것은 이들이 은행 서비스를 방해하고 민감한 금융 데이터를 온라인에 유출한 것입니다. 이는 이란 정부의 금융 거래를 폭로하고 국가 지원 경제 활동을 방해하려는 목적이었습니다.

2022년 10월, 이란 철강 공장 공격

- Gonjeshke Darande는 이전에 이란의 주요 철강 공장 세 곳을 공격하여 국제적인 주목을 받았습니다: Khuzestan Steel Company, Mobarakeh Steel Company, 그리고 Hormozgan Steel Company.

- 이들은 공장이 불타는 영상을 공개하며 물리적, 경제적 피해와 이란의 수치를 초래했습니다.

2021년 7월, 이란 철도 공격

- 이 그룹은 이란 철도청의 디지털 정보 시스템을 해킹하여 기차 지연과 혼란을 초래하고, 전국의 전광판에 조롱하는 메시지를 게시했습니다.

- 이 공격은 이란 사이버 보안 관계자를 굴욕적으로 만들었고, 이 그룹이 중요한 민간 인프라를 목표로 삼을 의지가 있음을 보여주었습니다.

디지털 발자국과 전략

이 그룹은 낮은 공개 프로필을 유지하지만, 고품질의 비디오, 웹사이트 및 온라인 메시지를 통해 책임을 주장합니다. 그들의 디지털 흔적에는 종종 다음이 포함됩니다:

- 바니티 지갑과 훼손: 공격자들이 이란 정권에 반대하는 정치적 메시지를 담은 암호화폐 바니티 주소를 사용합니다.

- SNS와 텔레그램 메시지: 익명의 텔레그램 채널을 통해 공지, 동영상, 문서 유출을 자주 게시하며, 성공적인 작전의 증거를 공유합니다.

- 전문가 수준의 동영상 공개: 일반적인 익명 해커 그룹과 달리, Gonjeshke Darande는 사이버 공격 결과를 보여주는 전문적으로 편집된 동영상을 공개하며, 상당한 재정 지원과 운영의 정교함을 암시합니다.

주정부 출처 및 링크

사이버 보안 회사 SentinelOne과 분석 그룹인 Check Point Research는 Gonjeshke Darande의 배후로 이스라엘을 지목했습니다.

그러나 이스라엘은 이러한 주장에 대해 확인도 부인도 하지 않았습니다.

이란은 공식적으로 이스라엘과 이스라엘 정보기관 모사드를 이러한 사이버 공격의 배후로 지목합니다. 그러나 이러한 주장에 대한 구체적인 증거는 없습니다.

사이버 보안 연구자들은 Gonjeshke Darande가 이란의 목표를 대상으로 한 고강도 사이버 공격을 계속할 것으로 예상합니다. 특히 지정학적 긴장이 계속 고조될 경우 더욱 그렇습니다.

우려스럽게도, 암호화폐 거래소와 이란 국가와 연계된 은행들이 주요 잠재적 목표로 남아 있습니다.

이 그룹의 고급 능력과 자원 때문에, 전 세계의 사이버 보안 분석가들이 그들의 활동을 면밀히 모니터링하고 있습니다.

전반적으로, 현재의 갈등이 장기화될 경우, 사이버 전쟁과 국가 지원 디지털 분쟁에 더 넓은 영향을 미칠 수 있습니다.

비인크립토 웹사이트에 포함된 정보는 선의와 정보 제공의 목적을 위해 게시됩니다. 웹사이트 내 정보를 이용함에 따라 발생하는 책임은 전적으로 이용자에게 있습니다.

아울러, 일부 콘텐츠는 영어판 비인크립토 기사를 AI 번역한 기사입니다.